mercoledì 14 aprile 2021

di GDPRlab.it

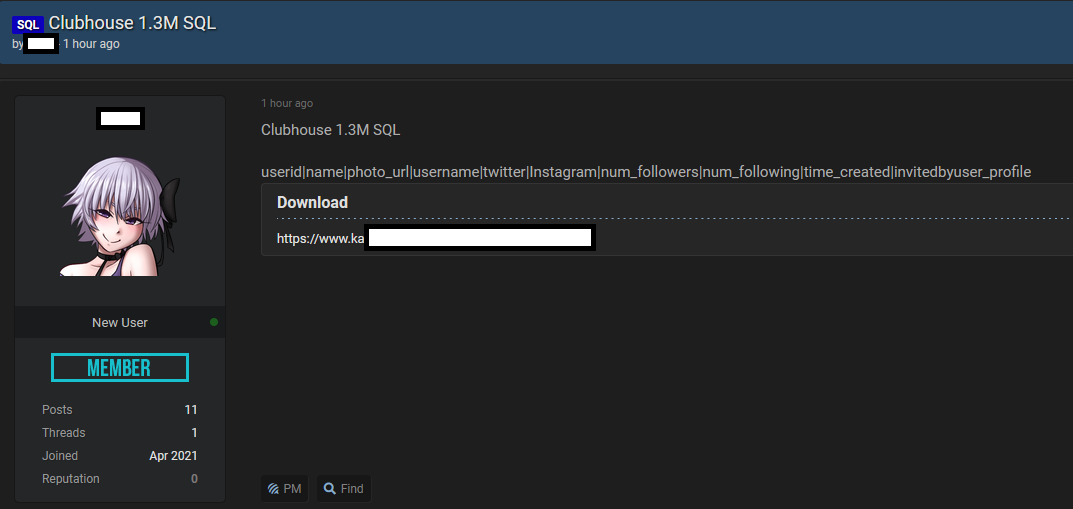

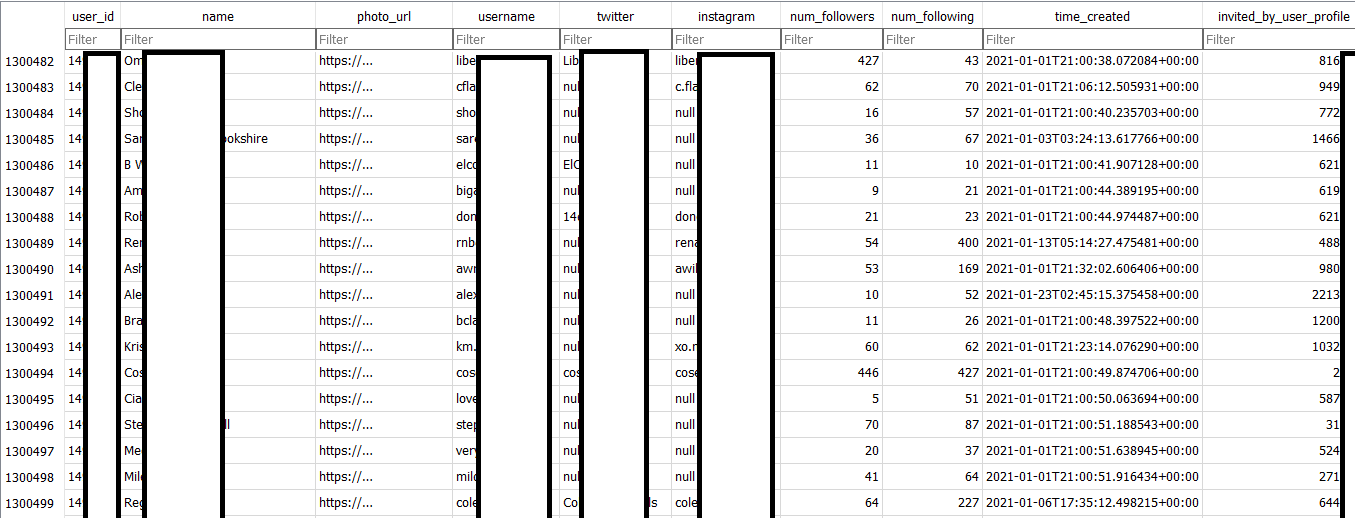

E', evidentemente, il periodo nero dei social: dopo il data breach subito da Facebook, il data leak subito da Linkedin è la volta di Clubhouse, il nuovo social "solo audio" accessibile esclusivamente tramite invito e che ha spopolato in pochissimo tempo. I dati di oltre 1.3 milioni di utenti Clubhouse, raccolti facendo "scraping", sono finiti online su un popolare forum di hacker, diffusi molto probabilmente dallo stesso (o dagli stessi) utente che ha messo in vendita i dati di Facebook e Linkedin.

Il database in vendita, in formato SQL, contiene moltissimi dati personali, tra i quali:

- ID utente;

- nome e cognome;

- URL della foto;

- username;

- handle di Twitter (ovvero il nome utente, quello che solitamente si usa dopo la @)

- handle di Instagram;

- numero di follower;

- data di creazione dell'account

- inviti ricevuti.

Scraping o violazione dei sistemi?

Pochi giorni dopo la pubblicazione della notizia da parte degli esperti di cybernews, Clubhouse è corsa ai ripari specificando come non vi sia stata alcuna violazione dei sistemi del social: nessun hackeraggio, nessun breach. I dati, hanno spiegato, sono tutti accessibili tramite le informazioni di profilo rese pubbliche dagli utenti

E', questa, la stessa giustificazione utilizzata sia da Linkedin che da Facebook per allontanare ogni sospetto sulla sicurezza dei loro sistemi e additare la tecnica dello scraping (in breve la raccolta automatizzata di dati da siti web tramite script o app apposite) come "arma del delitto". Nel caso di Clubhouse però, nonostante la dichiarazione del social, permangono serissimi dubbi sulla gestione della privacy degli utenti, a partire dal fatto che la piattaforma permette a chiunque di utilizzare API in grado di fare data scraping:

"il modo in cui l'app di Clubhouse è costruita consente a chiunque con un token, o tramite API, di interrogare l'intero corpo delle informazioni pubbliche di profilo degli utenti e pare che questo token non abbia scadenza" spiegano i giornalisti di CyberNews, i primi a dare notizia del leak subito da Clubhouse. Certo, la privacy policy della piattaforma vieta ogni forma di data scraping, ma è una mera enunciazione di principio, dato che non è previsto nessun meccanismo che impedisca la raccolta dati con tali mezzi.

I rischi e qualche consiglio di sicurezza

Il database SQL messo in vendita contiene informazioni personali che possono essere usate per una molteplicità di attacchi e truffe: certo, non ci sono dati finanziari o bancari ma questo non deve far credere che il leak non esponga a rischi. E' bene ribadire che per un cyber attaccante esperto tutto è utile, compresi il nome profilo e i collegamenti ad altri social, così come la data di nascita ecc...

Conoscere il profilo Twitter di un utente, ad esempio, consente ad un attaccante di poter raccogliere ulteriori informazioni e preparare un attacco di ingegneria sociale, ad esempio. Ma queste informazioni possono essere usate anche per impersonificare una persona (furto d'identità) o per portare attacchi di phishing o spear phishing...

Consigliamo quindi agli utenti Clubhouse di prestare attenzione a richieste di connessione provenienti da sconosciuti e di diffidare di messaggi Clubhouse sospetti, di modificare la password (sopratutto se contiene anche solo parte dei dati rubati) e di abilitare l'autenticazione a 2 fattori. E' anche consigliabile prestare molta molta attenzione alle email e ai messaggi di testo ricevuti, essendo molto alto il rischio di attacchi di phishing: non rispondere ad email sospette è la mossa giusta, mentre è del tutto sconsigliabile aprire allegati o cliccare su link contenuti in email sospette o inaspettate.

L’illusione dell’anonimato: quando i dati “anonimi” non sono affatto tali

lunedì 29 dicembre 2025

Leggi tutto...

Leggi tutto...

CONDIVIDI QUESTA PAGINA!